Fortigate FortiOS 5.4 ile Mikrotik RouterOS v6.34 arasında Site to Site Ipsec Vpn

Fortinet in yeni işletim sistemi 5.4 ile Mikrotik RouterOS 6.34 arasında site to site ipsec vpn nasıl yapılır bunu anlatmaya çalışacağım .

Merkezdeki local subnet ve sube tarafındaki subnet bilgileri aşağıdaki resimdeki gibidir wan ip leri private lab ortamı oluğu için Fortinet vm sürümünde 15 gün boyunca kullanabilirsiniz herhangi bir ücret ödemeden fakat encryption algorithms ları kapalı lisanslı olmadığı için bundan dolayı sadece DES 56 bitlik şifreleme metodunu kullandım mikrotik tarafında herhangi bir kısıtlama yok (Des,3des,aes,blowfish,twofish,camellia(128,256),aes(128gcm,192ctr,aes-256 gcm,aes-128cbc,aes-256cbc,aes-128ctr,aes-256ctr-aes-192gcm) şifreleme algoritmalarından herhangi birini kullanabilirdik( fortios sadece 3des,des,aes-gcm,aes(128,192,256,) şifreleme algoritmalarını destekler) forti tarafında des sectiğimiz için burdada Des olacak.

Fortigate Merkez fw login olduktan sonra vpn menusu altından ipsec tunnels create new costum tunnel seciyoruz . (burda ki template de sadece fortigate ve cisco için hazırlanmış olanlar var )

Remote gateway kısmına subede bulunan mikrotik wan ip adresini giriyoruz eger ip adresi sabit değilse Dynamic DNS adresini giriyoruz mikrotik cihazlarda cloud feature aktif hale getirmeniz gerekiyor(daha ömceki yazımda nasıl yapıldıgını anlatmıstım) Fortigate de ise network dns menusu altında fortiguard ddns aktif hal getirip fortigate cihazınıza uniq bir isim verdikten sonra *.fortiddns.com adresi üzerinden firewall a erişebilirsiniz dynamicdns hizmeti mikrotik ve fortigate cihazlarından ücretsiz verilen bir hizmettir.

Authentication method Pre-shared key i giriyoruz .

Phase1 Proposal da

Şifreleme Metodu olarak Des i secip Diffie-Helman group u 5 seciyoruz key life time 86400 1 gün

Phase 2 de merkez deki subnet i ve sube de ki subneti ekliyoruz

Burdada phase 1 propasal da oldugu gibi aynı degerleri secip devam ediyoruz

Şimdi vpn networkune erişim için statik route a ekliyelim

config router static

edit 2

set dst 192.168.188.0 255.255.255.0

set device “FortitoMikrotik”

next

end

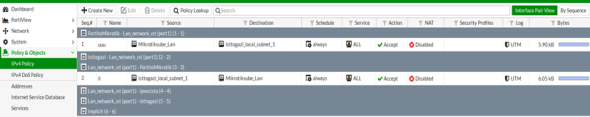

Merkezdeki blogun sube bloguna ve subedeki blogun merkezdeki bloga erişmesi için gerekli policyleri ekliyoruz

Gui

Cli

config firewall policy

edit 6

set name “ll”

set srcintf “port1”

set dstintf “FortitoMikrotik”

set srcaddr “isttogazi_local_subnet_1”

set dstaddr “Mikrotiksube_Lan”

set action accept

set schedule “always”

set service “ALL”

next

edit 7

set name “uuu”

set srcintf “FortitoMikrotik”

set dstintf “port1”

set srcaddr “Mikrotiksube_Lan”

set dstaddr “isttogazi_local_subnet_1”

set action accept

set schedule “always”

set service “ALL”

next

end

Sube Mikrotik Tarafındaki ayarlar

Winbox ile login olduktan sonra

İp-ipsec menusu altından

Yeni bir Proposals oluşturuyoruz auth algoritma sha1 encr alg des Life time 1 gün pfs group modp1536

RouterOS da Diffie-Hellman Groups aşağıdaki gibidir fortigate de oldugu gibi numara ile gösterilmemiş modp1536 group 5

Diffie-Hellman Group Name Reference

Group 1 768 bit MODP group RFC 2409

Group 2 1024 bits MODP group RFC 2409

Group 3 EC2N group on GP(2^155) RFC 2409

Group 4 EC2N group on GP(2^185) RFC 2409

Group 5 1536 bits MODP group RFC 3526

Fortigate tarafında dh group 5 olarak işaretlemiştik burdada aynısı yapıyoruz

İpsec-policies yeni bir kural ekliyoruz source lan dan destination lan

Action tab ından Fortigate ın wan ip adresini ve mikrotik in wan ip adresini yazıp oluşturup oluşturdugumuz proposal ı seciyoruz .

İpsec-peer menusunden fortigate wan ip adresi ve pre shared key i giriyoruz dh group modp1536 lifetime 1d

İp-firewall –nat sube landan merkeze lan a kural ekliyoruz.

/ip firewall nat

add chain=srcnat dst-address=192.168.1.0/24 src-address=192.168.188.0/24

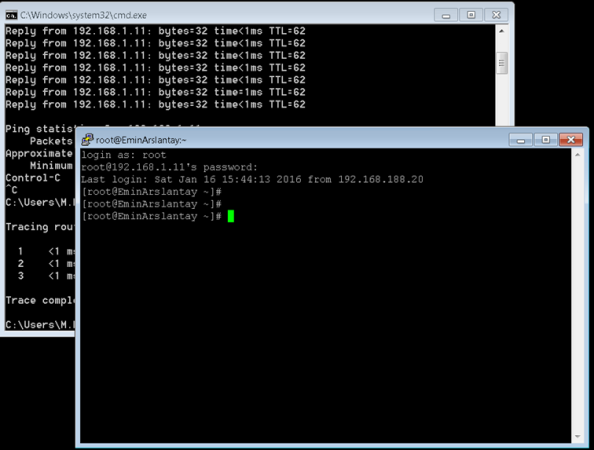

Şimdi ipsec vpn up oldumu bakalım

![]()

Mikrotik

- image013

- image014

Subeden merkezde ki Centos sunucuya a erişmeye çalışalım

Fortigate ike Mikrotik arasında yapılandırdığımız site to site ipsec kurulumunun sonuna geldik J

Mikrotik tarafinda herhangi bir routing gereklimi? mikrotik routing tablosunu paylasirmisiniz ?

Ayni ayarlar ile (farkli hash algorithmleri) baglanti kuruyorum karsilikli , fakat packetler gecmiyor . Routing de bir sorun olabilri diye dusunuyorum

ip-firewall-nat yazdığınız kuralı üstte tasıyıp deniyebilirmisiniz aşağıda kalırsa nat kuralı onu ezer